干扰、操控平衡车和VR虚拟头盔到底有多容易?其实只需一段27千赫兹(kHz)左右频率的超声波就能改变这类物联网设备的正常运行。生活中,一只宽吻海豚便能发出从20千赫兹(KHz)到220千赫兹(KHz)的超声波。

如果再对超声波的参数加以细致调节,甚至可以操控平衡车的行动轨迹和改变VR、AR等虚拟现实设备的动态画面,极端情况甚至会给这些设备用户带来人身伤害的风险。

因为这项“超声波如何干扰物联网设备(IoT)”的研究,阿里巴巴集团两名安全技术研究者受美国商业杂志《福布斯》(Forbes)和美国全国广播公司(NBC)等多家国外知名媒体专访。

美国当地时间7月27日上午(北京时间7月28日凌晨),这两名安全技术研究者受邀前往拉斯维加斯,参加了全球顶级安全会议——黑帽大会(Black Hat USA),针对研究成果发表长达50分钟的公开演讲,并给相关设备生产厂商提出警示和给予设防建议。

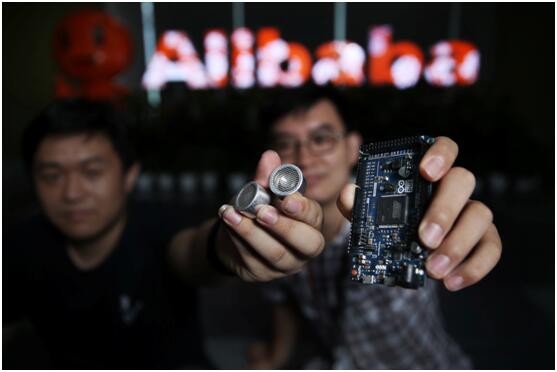

阿里巴巴集团安全部安全研究者王康和王正博展示超声波元件与实验器件

被操控的VR和AR

通过简易的信号发生器连接超声波发射器,近距离照射常见的VR和AR等物联网设备,都会产生不同的影响效果。

作为阿里巴巴集团安全部创新技术研究团队成员,王康和王正博长期关注物联网设备和AI等领域安全问题研究,他们也是超声波干扰VR、AR等物联网设备的漏洞发现者。

实际上,王康和王正博原本并非从事安全漏洞领域的研究。王康毕业于清华大学工程物理系本科,而王正博毕业于清华大学物理系博士。

两人都有过跨界做科研的经历,王正博在博士后期间,研究无线电定位系统,后又从事安全前沿研究,并对AI安全、IoT等方面安全都有所涉足。

通过大量实验测试,王康和王正博发现27kHz左右的共振超声波频率,可以对虚拟现实设备产生不同的效果影响。今年5月左右,他们就对Facebook的Oculus Rift、 HTC的Vive、和Microsoft的AR产品HoloLens 等VR/AR产品做了超声波干扰测试。

美国当地时间7月27日上午,阿里巴巴安全部技术研究者王康在全球顶级黑帽大会(Black Hat USA)演讲,分享“超声波如何干扰物联网设备安全”的研究

测试结果显示,超声波可以让HoloLes发生画面抖动的现象,同时能让Oculus Rift出现旋转,而当Vive受到干扰强度过大则会出现画面静止,停止工作的情况。

因用户在使用虚拟现实设备时,无法观察到外界环境,一旦眼前画面突然旋转和抖动,就容易眩晕甚至造成摔倒,也会极大有损用户对虚拟现实设备的体验感。

如果超声波对AR和VR的干扰,还是停留在画面旋转、跳动影响,那对平衡车的干扰则可直接带来用户的生命安全风险。

王康和王正博实验测试发现,多款市面常见的平衡车都会因超声波干扰失去平衡,从而使其向前运动寻找平衡点,不同平衡车受干扰程度不一样,有的甚至会直接发生翻倒。

阿里巴巴安全部技术研究者王正博在(Black Hat USA)大会上分享规避超声波干扰物联网设备安全的建议

超声波干扰MEMS器件

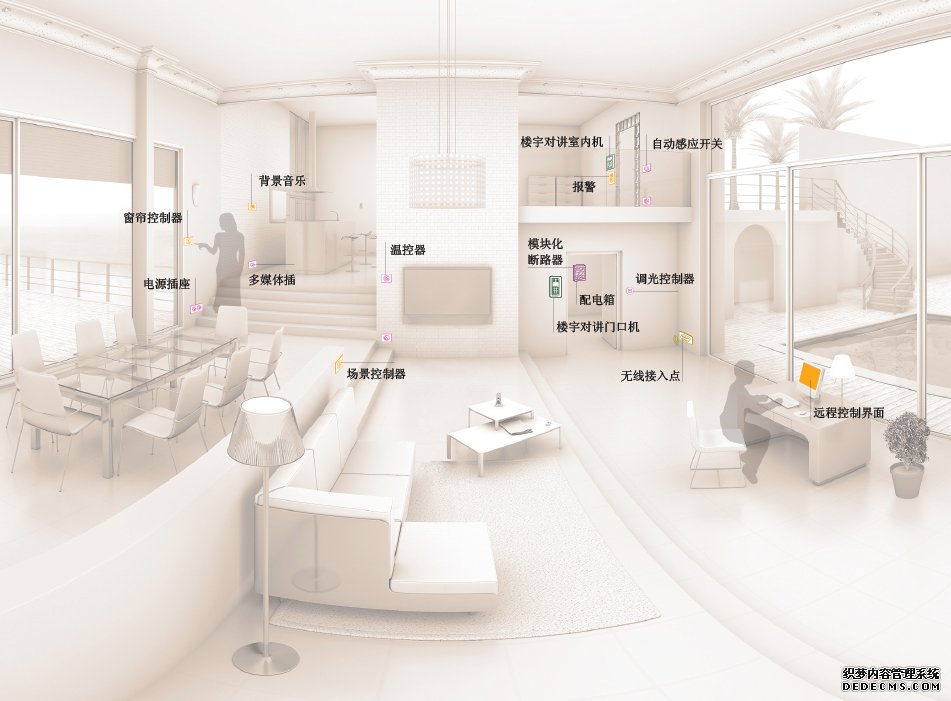

无论是AR、VR,还是iPhone手机、平衡车、无人机甚至无人驾驶汽车、家用汽车等物联网设备,实际都有被超声波干扰的可能,原因在于这些物联网设备都有安装MEMS(微电子机械系统,Micro Electro Mechanical Systems)器件。

超声波会通过干扰MEMS器件中的陀螺仪和加速度计两个元件,从而干扰甚至控制设备的运行。

陀螺仪(Gyroscope)和重力加速度(ccelerometer)工作时,会分别输出三个参数Gx、Gy、Gz和Ax、Ay、Az。而超声波干扰的正是这六个输入设备系统储存的变量参数,使其受迫振动,一旦超声波达到变量参数的共振点,就会使设备的位置传感信息产生错乱。

这不同于传统意义上的软件程序干扰,而是直接对设备物理器件的干扰,这类漏洞完善修复的成本也会更高,恐需召回产品进行防护修复。

干扰iPhone手机时可以使其水平仪发生紊乱,而无人机一旦受到超声波干扰就可能受攻击坠毁,家用汽车中的安全气囊也可能被干扰突然打开。

“汽车等大型设备的干扰实验目前并没有开展,但从理论原理来看,如果超声波功率足够强,很有可能实现干扰。”其中一位安全研究者介绍称。

安全研究者们表示,相应物联网设备厂商应该加强对超声波干扰问题的重视。他们建议从几个维度对产品进行完善,以防止漏洞被人利用,造成用户伤害。

一方面,厂商研发产品时可对设备增加缓冲层,如增加一些覆盖材料,让外界声音进入不了MEMS器件,减少超声波干扰。或者在设备上加装降噪装置,通过主动发射反向声音,对进行干扰的超声波抵消,实现防止干扰。

王康和王正博用超声波干扰VR等物联网设备

物理安全漏洞

发现超声波可干扰控制物联网设备的漏洞并非易事。王康和王正博事前从美国NASA、韩国KAIST(韩科院)以及密歇根大学等研究者所做科研项目中获得了灵感,并首创性将干扰设备陀螺仪元件的方法,扩大到AR、VR、手机等用户量大和影响广泛的产品的研究。

类似创新尝试,该团队一直在探索。早在2015年,王康就因“GPS和WiFi位置时间攻击及防御”的创新科研议题受到黑帽大会组委会关注,并受邀参加了在荷兰阿姆斯特丹举行的欧洲区大会(Black Hat Europe)。

该位置时间安全研究项目重点演示了两种基于位置和时间的攻击方式,如利用软件无线电设备实施GPS位置、时间欺骗,或者基于WiFi辅助定位系统的位置实施欺骗。

研究发现基于WiFi位置欺骗比GPS欺骗更容易被攻击者利用,攻击者甚至不需要任何特殊硬件设备,只需一台普通笔记本电脑,即可对市面上常见的地图类应用进行攻击。该团队检测出漏洞后很快将技术细节通报给了有产品受影响的Apple公司。

“我们做的实际都是物理安全漏洞的研究。”王康介绍称,安全行业讲究的是攻击面,比如针对手机,就有网络、网页以及程序等多种攻击类型。

阿里巴巴集团安全部技术研究者王康(左)与王正博(右)

其中,涉及病毒链接、诈骗电话等方面的攻击问题,阿里巴巴安全部也针对性研发了相应产品。2016年10月24日,阿里就联合国务院打击新型电信网络犯罪部际联席办公室,紧急将阿里钱盾App升级为“钱盾反诈公益平台”,通过“钱盾App+开放平台+警务平台”的“互联网+反诈”新模式,全链路协助政府解决电信网络诈骗问题。

但随着厂商对设备软件程序技术的提升,这类攻击手段空间变得越来越难,一些网络黑灰产从业者还会通过物理器件的攻击方式来实施攻击。

王康和王正博的研究项目正是要告诉设备厂商注意到物理安全漏洞的存在。

(审核编辑: 智汇张瑜)